نتحدث في هذا التقرير عن أهم برامج الاختراق ، إذ ترتبط الاعتداءات والهجمات الإلكترونية التي تحصل ضد البرامج والمواقع وغيرها بعمليات القرصنة، وترجع أصول القرصنة في شكلها الحالي إلى ستينيات القرن الماضي، عندما قرر مهندسون تابعون لمعهد ماساتشوستس للتكنولوجيا لأول مرة أن يعمموا مصطلح القرصنة وما يرتبط بها من مفاهيم، ثم العمل على تلك المفاهيم في هذا الوقت، وكان المهندسون وقتها يرتكبون القرصنة من باب التجارب التقنية والعلمية والتي لا ينجم عنها أي ضرر.

أهم برامج الاختراق

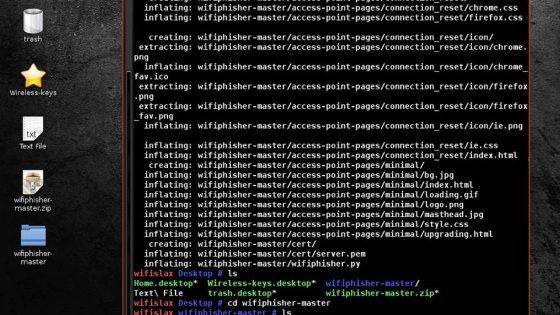

يعتمد المخترقون والقراصنة على الكثير من المصادر للدخول إلى أجهزة الحاسوب، حيث أن المصدر الأساسي والرئيسي الذي يعتمدون عليه هو الرموز المبرمجة التي تخص الحاسب الآلي، إذ أن الغالبية العظمى منهم يعتمدون على تلك الرموز والتي من السهل أن تحصل عليها من شبكة الإنترنت.

بينما يكتب عدد أقل من المخترقين بينما هناك العديد من القراصنة يقومون بكتابة الرموز التي تخصهم، ويوجد أيضاً عدد ليس بالقليل من البرامج الخبيثة التي تساعدهم على اختراق الشبكات والأجهزة، ويستخدم القراصنة تلك البرامج لأكثر من سبب، أولًا تسجيل ضغطتا لوح المفاتيح التي عملها الضحية، ثانيا سرقة كلمات المرور التي تخص الضحية، وإمكانية إيجاد ثغرات لتهكير الجهاز عبرها.

تحميل برامج هكر

البرنامج الأول

- وهو برنامج E-mail Password Crackers 272، الذي هو برنامج عظيم يقدر على إختراق أي كلمة مرور مهما كانت دقتها وقوتها لأي بريد إلكتروني على مستوى العالم.

- وظهر لأول مرة على العديد من منتديات منظمة للهكر الدولية والعالمية هذا البرنامج، حيث يمكن لأي إنسان قام بتحميله أن يفعل ذلك، وذلك بشكل مجاني دون قيود أو عراقيل، بعدها تبدأ في عملية الاختراق الخاصة بك، ومن ثم تكون أكثر قدرة على نسف وتدمير.

- أي شخص يستطيع أن يستخدم هذا البرنامج بغض النظر عن ذكائه، بسبب سهولته ومرونته التي لا مثيل لها، وما يجب عليك إلا كتابة بريد الضحية، ثم قم باختيار نوع البريد بعدها.

- إضغط على Crack The Password، وفي خلال ثواني ستتمكن من كسر كلمة المرور للبريد الإلكتروني المراد استهدافه، إذ قد تطول المدة الزمنية لعملية ذلك الإختراق بحسب درجة صعوبة كلمة السر.

- إن صانع ذلك البرنامج متخفي وغير معروف في الظل كغيره من الجبناء، وذلك البرنامج طريقة عمله هو أنه يتسلل إلى خوادم الضحايا بشكل عام ثم يقوم بالحصول على كلمة السر، وعندما تستخدم ذلك البرنامج ستستطيع ممارسة عمليات الاختراق.

البرنامج الثاني

- يدعى “باسورد ديفل” وهو الإصدار الثاني المطور، إذ له قوة كبيرة قادرة على جلب كلمات المرور التي تخزن في نظام الويندوز بجهاز الضحية المنكوب، وله قدرة كبيرة على التحكم في الماسينجر الخاص بالضحية.

- كما يمكنه إرسال رسالة إلى من يحادثه الضحية وذلك من خلال الفلود أو طريق الكتابة لمرة واحدة، وإن من أبرز ما يتميز به السرعة الكبيرة في الإيصال.

- ومن أهم مميزاته أيضًا أن أي مضاد للفيروسات لا يستطيع اكتشافه وإيقافه والحد من مفعوله، حيث يقول أحد المفكرين: “لو كان الأمر بيدي لحكمت على أي هكر بمصادرة جميع أملاكه وإيداعه السجن مدى الحياة ، فقط ليأكل ويشرب وينام منزوعاً من حرية التنقل وتحت المراقبة الدائمة كي لا يقع في يديه أي اتصال مع الإنترنت داخل السجن”.